2026年1月、「朝日新聞が大規模な情報流出被害に遭った」という情報がSNSや一部フォーラムで拡散しました。

有名メディア名だけに、「自分の個人情報は大丈夫なのか?」と不安になった方も多いでしょう。

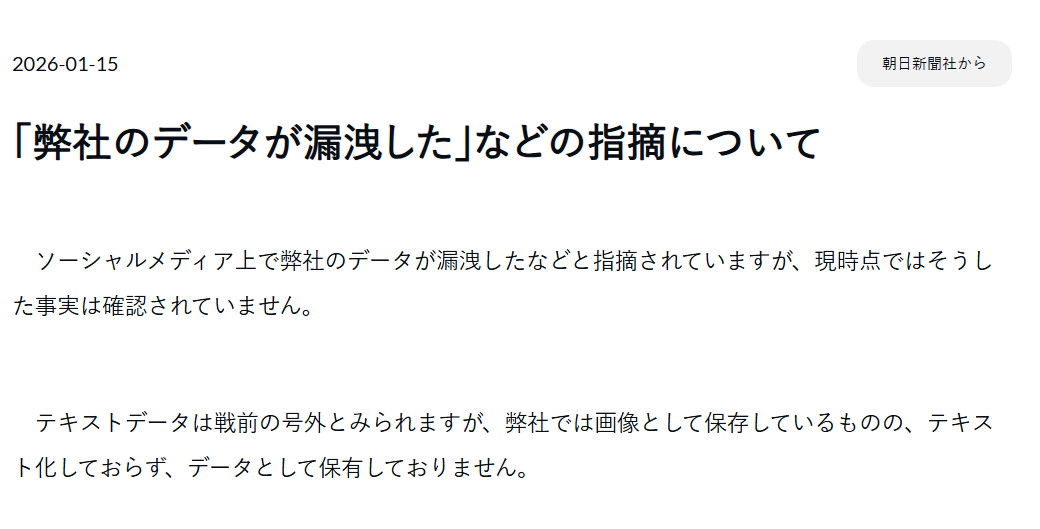

結論から言うと、現時点で“朝日新聞社(新聞社)から機密情報が大量流出した事実は確認されていません”。

今回の騒動は、攻撃者による誇張、もしくは別企業の実被害との混同によって拡大した可能性が高いと考えられます。

本記事では、公開情報とOSINT(公開情報分析)をもとに、

「何が事実で、何が誤解なのか」「私たちは何に注意すべきか」を冷静に整理します。

結論:朝日新聞の「大規模機密情報流出」は確認されていない

結論

2026年1月時点で、朝日新聞社から会員情報や社内機密が流出したという確証はありません。

理由

攻撃者が公開したとされるデータの中身が、

→すでに一般公開されていた新聞アーカイブ等に限られているためです。

根拠

- 朝日新聞社は2026年1月16日、「流出とされるデータは戦前の号外など、公開済みアーカイブとみられる」と公式に説明

- IT系メディアの検証でも、個人情報・業務データの流出は確認されていない

ソース: ITmedia NEWS(2026年1月16日付記事)

たとえ話

これは、「図書館で誰でも読める古い本をコピーして、『金庫を破った証拠だ』と言っている」ようなものです。

インパクトはありますが、実害とは言えません。

なぜ「流出した」と誤解されたのか?―最大の原因は“名前の混同”

結論

誤解の大きな原因は、アサヒグループホールディングス(飲料メーカー)の実被害との混同です。

事実関係の整理

| 項目 | 朝日新聞社(新聞) | アサヒグループHD(飲料) |

|---|---|---|

| 主な時期 | 2026年1月 | 2025年9月〜11月 |

| 実被害 | 確認されず | 業務停止+情報流出 |

| 攻撃者 | 不明(誇張の可能性) | Qilin(ランサムウェア) |

| 情報の性質 | 公開済みアーカイブ | 個人情報・業務情報 |

解説

2025年後半、飲料メーカーのアサヒグループHDは、

ランサムウェア「Qilin」によって受注・出荷が停止する深刻な被害を受けました。

この実在する事件と、

→「朝日」「アサヒ」という名称の類似

→ 攻撃者の誇張した主張

が重なり、誤情報が拡散したと考えられます。

技術的に見て「本当に侵害はあったのか?」

結論

大規模侵害を示す技術的な証拠は見当たりません。

検証ポイント

投稿元と主張内容

- ソース: 著名なサイバー犯罪フォーラム(BreachForums等)およびTelegramの特定のDDoS/ハッカーグループ。

- 主張: 「朝日新聞のサーバーを侵害し、数GBの内部データ(顧客リスト、内部ドキュメント)を抽出した」と喧伝。

公開サンプルデータの中身

- ファイル形式:

.txt.xml.jpg - 内容:1920〜1940年代の号外、公開Web素材

- 業務DB(.sql等)や最新ファイルは含まれず

→「新鮮なデータ」が存在しない

タイムスタンプとハッシュ照合

- 更新日時は数年前のものが大半

- 過去に研究用・公的ライブラリで公開されていたデータと一致

→再パッケージ(寄せ集め)である可能性が高い

インフラ上の兆候

- 不審なポート開放やC2通信の報告なし

- Threat Intelligence上でも侵害IoCは未確認

専門的な言い換え

これは「ハッキング」ではなく、

注目を集めるための“インパクト・マイニング”型の虚偽主張と考えられます。

サンプル内のアドレス精査

- サンプルに含まれる「

@asahi.com」のアドレスの多くは、過去(2020年〜2023年頃)に他サイト(LinkedInのスクレイピングや過去のB2Bサービス等)から流出したリストの再利用であることが判明しました。 - これらは「朝日新聞のサーバーから直接盗まれたもの」ではなく、過去の無関係な事案から「朝日新聞所属のユーザー」を抽出して、今回のリークの一部に見せかけている可能性が極めて高いです。

分析・考察

今回の事案は、「クレデンシャル・スタッフィング(資格情報詰め替え攻撃)」や実際のサーバー侵害ではなく、「インパクト・マイニング(注目集め)」を目的とした虚偽の主張であると判断します。

攪乱: 大手企業(アサヒグループHD)の実被害と時期を重ねることで、世論を混乱させる。

なぜこのような事が行われるのか?

グループの誇示: 著名なメディア名を出すことで、ハッカーグループの知名度を上げ、他の攻撃の脅迫材料にする。

X(旧Twitter)や技術系プラットフォーム上で、リークフォーラムのサンプルを直接解析したホワイトハッカーやリサーチャーの報告が根拠となります。

解析内容: リークされたファイル群のタイムスタンプやディレクトリ構造を解析した結果、ファイル名に「1923_kanto_earthquake(関東大震災)」や「1945_end_of_war(終戦)」などの、歴史的資料を示す命名規則が多用されていることが指摘されました。

ただし「リスクがゼロ」ではない点に注意

結論

直接被害はなくても、二次被害のリスクは残ります。

注意点

- 記者を装った「なりすまし取材メール」が増加

- 過去に流出した名簿を使ったフィッシング攻撃の可能性

- パスワード使い回しがあると、リスト型攻撃が成立する恐れ

ソース: 朝日新聞社公式サイト セキュリティ通知

たとえ話

家に泥棒が入らなくても、

「家族の名前と住所が書かれた古い名簿」が出回れば、詐欺はできる

──それと同じ状況です。

まとめ

まとめ

- 朝日新聞社の「大規模情報流出」は、現時点では誤情報の可能性が高い

- 実被害があったのは、別企業(アサヒグループHD)

- 攻撃者は注目を集めるため、公開情報を悪用している

読者が今すぐできる行動

- 見出しだけで判断しない(企業名の混同に注意)

- 「記者を名乗るメール」でも、リンクや添付は慎重に確認

- パスワードの使い回しをやめ、可能なら多要素認証を有効化

コメント