「うちの会社は大丈夫」「怪しいメールなんてすぐ見抜ける」――そう思っていませんか?

その油断こそ、サイバー犯罪者の狙いです。

近年、生成AIの普及により、詐欺メールは「不自然な日本語」を卒業。今ではプロでも見分けがつかないレベルに進化しています。

この記事では、2026年の最新手口をわかりやすく解説し、「明日からできるお金を守る5つの習慣」を紹介します。

- ビジネスメール詐欺(BEC)とは?

- 2026年の最新手口:AIが「本物」を作り出す

- 対策をしないとどうなる?

- 今すぐできる!「お金を守る」5つの対策

- 最新手口「LINEグループ誘導型」とは?

- なぜプロでも騙されるのか?

- 対策をしない場合の損失

- 今すぐ実践!会社を守る3ステップ

- 【5分で判定】自社のメールは守られている?DMARC設定状況をセルフチェックする3つの方法

- そもそもDMARCとは?「デジタルの割り印」

- DMARC設定状況をチェックする3つの方法

- チェック後の判定:自社の守りはどの段階?

- 怪しいメールの正体を暴く!ヘッダーで見抜く「なりすまし」の決定的証拠

- メールヘッダーは「デジタルの配送伝票」

- ヘッダーから偽物を見分ける3つの具体例

- ヘッダー確認のメリットとリスク

- まとめとアクションプラン

ビジネスメール詐欺(BEC)とは?

デジタルのなりすまし詐欺

BECとは、「取引先や社長になりすまして、ウソのメールでお金を振り込ませる攻撃」です。

なぜ騙されるのか?

犯人は事前に会社のことを徹底的に調べ、人間関係や取引のタイミングを把握したうえで攻撃してきます。

例えるなら…

「あなたの家の間取りも、家族の会話のクセも知り尽くした泥棒が、本物の合鍵を持って堂々と玄関から入ってくる」ようなものです。

IPA(情報処理推進機構)の「情報セキュリティ10大脅威 2025」でも、BECは常に上位にランクイン。法人にとって最も警戒すべき攻撃の一つです。

2026年の最新手口:AIが「本物」を作り出す

攻撃はかつてないほど巧妙になっています。

主な特徴は次の3つです。

生成AIによる「完璧な日本語」

ChatGPTなどのAIを使えば、文法ミスや違和感のない自然なメールを数秒で作成可能です。

ハーバード大学の研究では、AI作成の詐欺メールは2人に1人が騙されるとの報告もあります。

ディープフェイクによる映像・音声の偽装

メールだけでなく、「社長の声」をAIで再現して電話をかけたり、ビデオ会議に偽の役員が登場する例も発生しています。

実例:香港の企業では、偽CFOのビデオ会議に騙され、約38億円が不正に振り込まれました。

QRコードやチャットツールの悪用

メールからLINEやチャットへ誘導し、社内の監視が届かない場所で指示を出す手口や、カメラで読み取ると偽サイトへ飛ばされる「詐欺QRコード」も急増中です。

対策をしないとどうなる?

放置すると、金銭被害だけでなく会社の信用も失います。

- 巨額の損失:日本の大手航空会社では、偽メールにより約3億8,000万円がだまし取られました。

- 信用の失墜:取引先や顧客から「セキュリティ意識が低い会社」と見なされ、最悪の場合は廃業に追い込まれることもあります。

一方、適切な対策を導入すれば、年間で数千万円規模の被害リスクを回避できます。

今すぐできる!「お金を守る」5つの対策

メール以外の手段で必ず確認する

振込先の変更や急な送金指示が来たら、メールの番号ではなく、名刺や公式HPの電話番号で確認してください。

例え話

ネットで鍵を注文した時、見知らぬ人から「鍵が壊れたので別の住所に送って」と言われても、本人に電話して確認しますよね?

メールもそれと同じです。

多要素認証(MFA)を導入する

パスワードだけでなく、スマホに届く認証コードなどを組み合わせる仕組みです。

例え話

「パスワード」が普通の鍵なら、多要素認証は「鍵+指紋センサー」の二重ロック。片方が盗まれても泥棒は入れません。

取引企業にも多要素認証の導入を確認するルールを作成してもよい時代かもしれません。サードパーティリスク(サプライチェーンリスク)を考慮すれば、セキュリティ基準を満たしている企業としか取引しないなど・・

送信ドメイン認証(DMARC)を設定する

メールが本当にその会社から送られたものかを証明する技術です。

例え話

「封筒に貼られた偽造できない公式の割り印」のようなもの。これがないメールは自動的に「怪しい」と判別できます。

送金時の「ダブルチェック」をルール化

一人の判断でお金を動かせないよう、上長や別担当者の承認を必須にするフローを作ります。

従業員向けの「模擬訓練」を実施

詐欺メールを装ったテストメールを定期的に送信し、社員が正しく対応できるか確認します。

「騙される体験」をすることで、本番での気づき力が劇的に向上します。

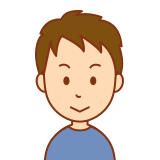

最新手口「LINEグループ誘導型」とは?

「会社の監視が届かない密室(LINE)へ担当者を連れ出し、送金させる」手口です。

犯行の3ステップ

- 最初の接触

メールやチャットで実在の社長や役員の名前・写真を使い、極秘プロジェクトや急な業務調整を理由に連絡。 - LINEグループ作成指示

「他の人には内緒でLINEグループを作って」と指示。QRコード送信も要求。 - 密室での送金指示

作成されたグループ内で「今すぐこの口座へ振り込め」と指示。

なぜLINEなのか?

メールは会社のセキュリティが監視できますが、個人のLINEは会社が確認できません。

「人目につかない暗い路地裏」に呼び出されるようなものです。

なぜプロでも騙されるのか?

心理的に抗いにくい2つの要素があります。

- 権威への服従

「社長だから失礼できない」と確認をためらう心理。 - 孤立化

「この件は秘密」と言われ相談できず、正常な判断力を失う。

最新被害事例

- 新潟県:SNSグループで指示を受け、約1,900万円が被害。

- 群馬県:不動産会社で2,000万円の被害。

- 警察庁:2026年1月時点で全国39件、被害総額5億4,000万円。

対策をしない場合の損失

- 金銭的損失:数千万円~数十億円の可能性。

- 信用の失墜:「社長の偽物を見抜けなかった」「個人LINEで業務指示を受けた」と取引先や顧客に説明困難。

今すぐ実践!会社を守る3ステップ

外部アプリへの誘導を詐欺サインと認識

業務の重要指示がLINEや個人チャットで来ることは「ありえない」と社内で共有。

例え話

「大事な契約の話を、市役所の窓口ではなく裏の公園でしよう」と言われたら怪しいですよね?

急かされても「電話」で本人確認

メールやチャットで指示が来たら、既知の電話番号や内線にかけ確認。

「社長から1時間以内に振り込め!」と言われても、一呼吸置くことが重要。

複数人による「多要素承認」をルール化

一人の判断でお金を動かせない仕組みを作り、必ず上長や別の役員の承認を必須に。

【5分で判定】自社のメールは守られている?DMARC設定状況をセルフチェックする3つの方法

「DMARC(ディーマーク)という言葉を聞くけれど、うちは設定できているのだろうか?」

そんな不安を持つビジネスパーソンは少なくありません。

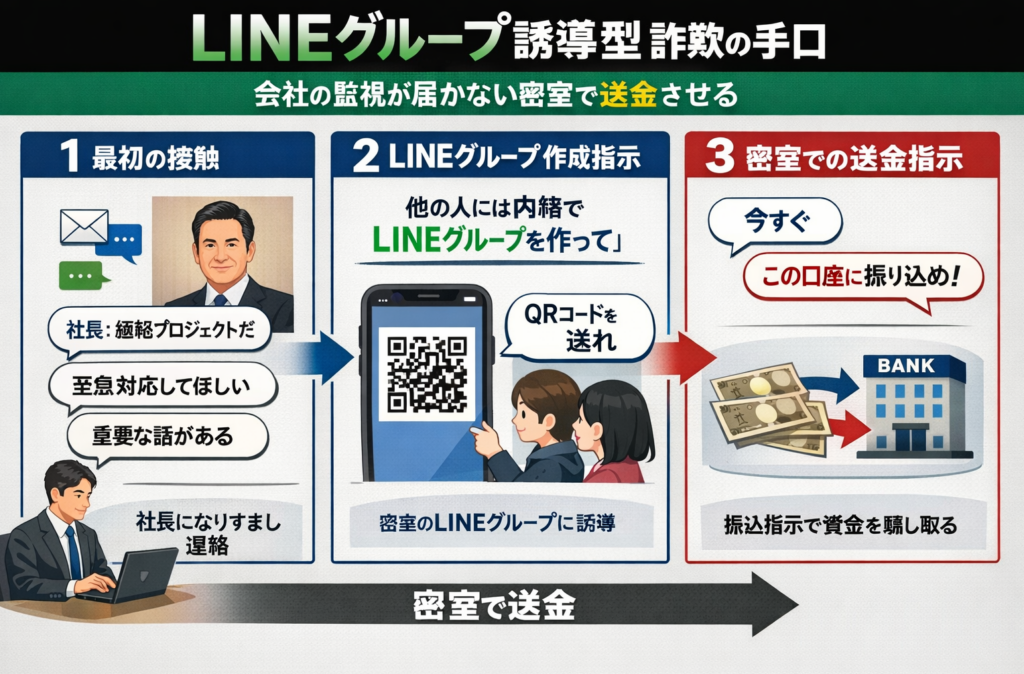

DMARCは、あなたの会社を名乗る「なりすましメール」を撃退するための、現代で最も強力な武器です。

ポイント:自社と取引先の両方がDMARCを正しく設定していれば、なりすましメールはほぼ送れません。

そもそもDMARCとは?「デジタルの割り印」

DMARCは、メールが「本物の送信元」から送られたことを証明し、偽物だった場合の処理(捨てる・隔離するなど)を指示する仕組みです。

比喩で理解するDMARC

例えるなら、DMARCは**「公式な封筒に貼られた、偽造できない割り印」**のようなものです。

- SPF/DKIM(ベース技術):送信者の身元を確認する「身分証」

- DMARC:その身分証が偽物だった場合に、「この手紙は捨ててください(拒否)」や「怪しいので別室で保管してください(隔離)」と受取人に指示する「ルールブック」

DMARC設定状況をチェックする3つの方法

方法①:オンライン「DMARCチェッカー」を使う(最も簡単)

無料の診断ツールを使えば、技術知識がなくても確認できます。

- 手順:「DMARC チェッカー」や「DMARC Lookup」で検索 → 自社ドメインを入力

- 根拠:PowerDMARCなどのプラットフォームが、設定状況やエラーを自動で診断

- メリット:視覚的に「合格・不合格」がすぐわかる

方法②:コマンドプロンプトで確認する(IT担当者向け)

直接DNSに問い合わせて、DMARCの有無を確認します。

- 手順:

Windows:「コマンドプロンプト」

Mac:「ターミナル」nslookup -type=txt _dmarc.(自社ドメイン名) - 見方:

v=DMARC1; p=...が表示されれば設定済み- 「Record not found」と出れば未設定

方法③:届いたメールの「ヘッダー」を見る(確実な確認)

実際に送信したメールが相手側でどう判定されているかを確認します。

- 手順:自社メールをGmailなどに送信 → 「メッセージのソースを表示」

- 見方:

dmarc=passと記載されていれば、正しく認証されています

チェック後の判定:自社の守りはどの段階?

DMARCのポリシー(p=)で守りの強さが変わります。

| ポリシー | 状態 | リスクレベル |

|---|---|---|

| p=none | 監視のみ。なりすましメールも相手に届く | 注意:泥棒が入っても「見てるだけ」 |

| p=quarantine | 隔離。なりすましメールは迷惑メール箱へ | 良好:泥棒を「別室に閉じ込める」 |

| p=reject | 拒否。なりすましメールは完全遮断 | 最強:泥棒を「玄関で門前払い」 |

ベネフィット

DMARCを適切に運用(reject設定)すると、なりすまし被害を防げるだけでなく、メール到達率が向上し、カスタマーサポートへの問い合わせが70%減少した事例もあります。

怪しいメールの正体を暴く!ヘッダーで見抜く「なりすまし」の決定的証拠

「いつもやり取りしている取引先からのメールだし、名前も間違っていない。でも、なぜか違和感がある……」

その直感、大切にしてください。

ビジネスメール詐欺(BEC)の犯人は、あなたの知人の名前という仮面をかぶって近づいてきます。しかし、メールのヘッダー情報(電子的な配送伝票)をチェックすれば、その仮面の下の素顔を暴くことができます。

メールヘッダーは「デジタルの配送伝票」

メールの表面(差出人名)は簡単に偽装できますが、ヘッダー(裏側にある配送記録)を完璧に偽装するのは非常に困難です。

比喩で理解するメールヘッダー

- 表示名:封筒の表に書かれた「差出人:〇〇商事 社長」の文字

→ 誰でも自由に書けます - ヘッダー:郵便局が裏に刻印した「どのポストから投函され、どの集配局を通ったか」の公式記録

→ ここを見れば、社長宅のポストから出されたのか、それとも縁もゆかりもない海外のポストから出されたのかが一目でわかります

ヘッダーから偽物を見分ける3つの具体例

「Authentication-Results」の判定を見る(最も確実)

- 受信サーバーがメールの正当性を判定した結果がここに記録されています

- 具体例:ヘッダー内に

dmarc=fail spf=failがあれば、「身分証を提示できない怪しい配達員」が持ってきたメールです - ポイント:自社と取引先がDMARCを正しく設定していれば、なりすましメールはほぼ届きません

「Return-Path」と「From」の不一致を確認

- From:私たちが目にする差出人

- Return-Path:メールが届かなかったときのエラー返信先

- 具体例:

From: president@yourcompany.co.jp ← 本物の社長 Return-Path: attacker-id@free-mail-service.com ← 犯人のアドレス - 理由:犯人は返信を自分の手元に届ける必要があり、ここに「本当の送信元」が漏れることが多い

類似ドメイン(そっくりさん)の罠を見破る

- ヘッダーに記載されたドメイン(@以降)を注意深く観察

- 具体例:

- 本物:selphish.jp

- 偽物:selpInish.jp(小文字のLを大文字のIに置換)

- 偽物:selphish-jp.com(ダッシュを追加)

- 根拠:IPA報告でも、一文字だけ入れ替えたり、似た形の文字を使った手口が多く報告されています

ヘッダー確認のメリットとリスク

- リスク:確認せずに偽メールに従うと、1件で数億円単位の損失も(例:大手航空会社で約3.8億円)

- メリット:

- ヘッダーを確認する習慣をつける

- DMARCやSPF/DKIMを適切に運用

→ なりすましメールを自動的に拒否

まとめとアクションプラン

明日から始めるアクションプラン

- IT部門へ相談

「うちのメールシステムはDMARCが設定されていますか?」と確認。 - ルールの見直し

「振込口座の変更依頼が来たら、必ず電話で本人確認する」を部署で周知。 - パスワードの強化

重要アカウントに多要素認証を設定。 - SPF/DKIM再点検:DMARCの土台であるSPFやDKIMに漏れがないかチェック

- セルフチェック実施:オンラインツールで自社ドメインの状態を確認

- IT部門・ベンダーへ相談:未設定やp=noneの場合、「quarantineやrejectへの移行計画はありますか?」と確認

- 「メッセージのソース」を確認

- Gmail:「メッセージのソースを表示」

- Outlook:「メッセージのオプション」

- 一度ヘッダー情報を眺めてみましょう

- 違和感があれば「Authentication-Results」を検索

- 送金指示など重要メールで怪しいと感じたら、

dmarcの結果を確認 - 技術部門と連携

コメント