事件の概要:日本物流・EC大手「アスクル」へのランサム攻撃

2025年10月19日、オフィス用品・配送サービス大手のアスクル株式会社がランサムウェア攻撃を受け、同社の受注・出荷システムが停止しました。事態は物流やEC(ネット通販)に深刻な影響を及ぼし、主要サービスが停止する事態となりました。

被害の規模:データ流出と顧客情報

攻撃を受けたランサムウェアグループ(RansomHouse)は、データの暗号化だけでなく大量の情報を盗み、70万件以上のデータが漏洩した可能性をアスクル自身や複数報道が確認しています。

- 漏洩データには、企業・個人顧客、パートナー、従業員情報が含まれる可能性。

- クレジットカード情報の流出は確認されていないとアスクルは発表。

攻撃の影響と復旧の経過

ランサムウェア攻撃後、アスクルは受注と配送機能を停止し、システム全体に大きな混乱が発生しました。復旧は段階的に進められています。

- 2025年12月3日より、一部商品のWeb注文が再開。

- 出荷処理については、倉庫管理システム(WMS)を使わない暫定運用から段階的に復旧中。

- 全サービスの本格的な全面復旧は未定(安全性確認と強化作業を継続中)。

経済的な影響も顕著で、月次売上高が大幅に減少した報道もあります。

ランサムウェアの脅威と攻撃者の行動

攻撃を主張しているランサムウェアグループは「RansomHouse」という名前で、攻撃後にデータ漏洩を2回にわたり示唆する動きを見せています。これらの行動は、単なる暗号化だけでなくデータの盗難と脅迫(ダブルエクストーション)を狙った戦術とされています。

教訓:企業・組織が取るべき備え

アスクルの事例から重要な学びを整理すると、次の点が挙げられます:

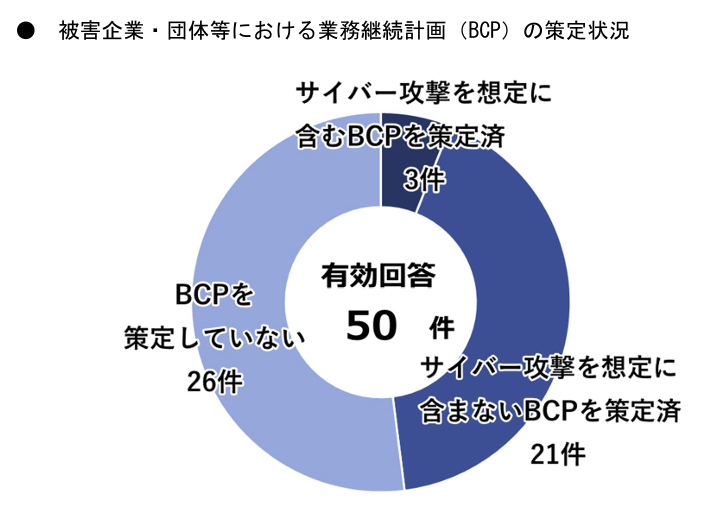

✅ BCP(事業継続計画)の整備

アスクルの被害のように、サービス停止が業務全体に影響するケースでは、事前のBCPが不可欠です。攻撃後の業務継続手段(手動処理、バックアップ系統の切り替えなど)を検討しておく必要があります。

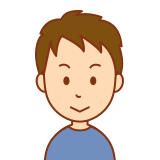

✅ バックアップとデータ復旧戦略の強化

重要データはネットワークから切り離した形でバックアップし、ランサムウェア感染時でも迅速に復旧できる体制を設計すること。

ネットワーク環境から切り離したバックアップをするのがめんどくさいんだけど、ものすごく大事なこと

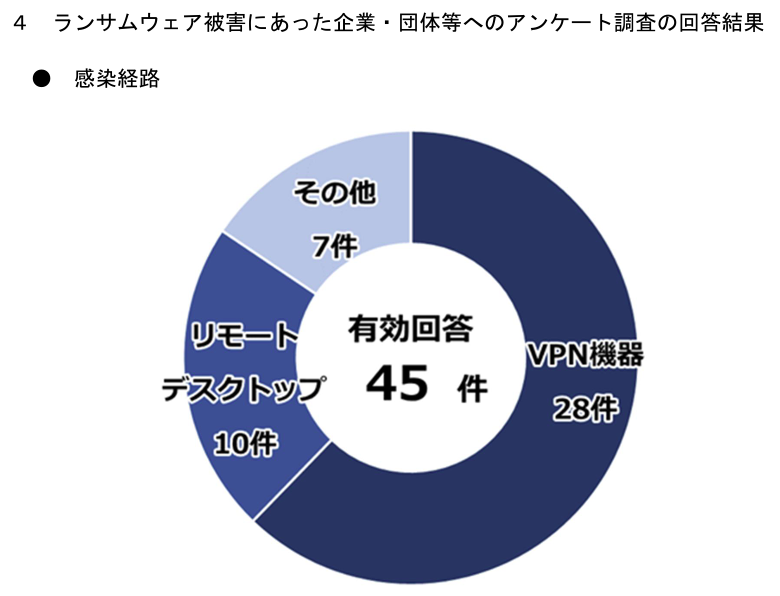

✅ システム・ネットワークの防御

侵入経路の多くは侵害された認証情報、VPN/RDPなどの外部接続ポイントにあることが多いです。多要素認証の導入や侵入検知、ログ監査を強化しましょう。

✅ インシデント対応訓練

攻撃を想定した対応訓練を日常的に行い、実際に被害が起きた場合にも冷静かつ迅速に対応できる体制を日頃から構築します。

✅ 警察・専門機関との連携

大規模なサイバー犯罪は捜査の対象であり、警察・セキュリティ機関と連携することで被害の把握やリスク低減に資すると考えられます。

まとめ:サイバー攻撃は“いつ・どこでも”起こる

アスクルのような大企業でも、ランサムウェア攻撃でサービス停止やデータ漏洩のリスクにさらされる時代です。単なる技術的対策だけでなく、業務継続計画や経営判断としてのリスク管理、早期検知・対応体制の構築が不可欠です。

コメント