「ウイルス対策は入れているし、クラウドメールも使っている。

だから、メールのセキュリティは大丈夫——そう思っていませんか?」

最新の実態調査からは、“対策は実施しているが、攻撃の主戦場と噛み合っていない”という深刻なギャップが浮き彫りになりました。

特に被害が多いのは、電子メールの不正中継(不正送信)やフィッシングを含む不正メールです。

本記事では、調査データをもとに

- なぜ被害が減らないのか

- どこに技術的な偏りがあるのか

- 何から優先的に手を打つべきか

を、専門用語を噛み砕きながら整理します。

引用元:https://www.npa.go.jp/bureau/cyber/pdf/R6countermeasures.pdf

電子メール対策の現状分析

結論:対策は「広く浅く」、攻撃は「一点集中」

調査結果を見ると、多くの組織がメール対策を「実施している」と回答しています。しかし、その内訳を見ると特定の対策に大きく偏っていることが分かります。

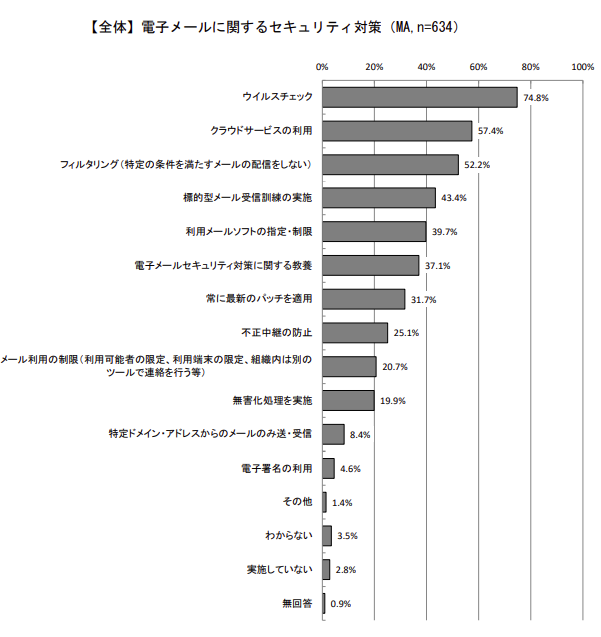

普及している対策の傾向

最も多いのは以下の対策です。

- ウイルスチェック:74.8%

- クラウドメールサービスの利用:57.4%

- メールフィルタリング:52.2%

特に予算規模が大きい団体(1兆円以上)では、

- ウイルスチェック:100.0%

- クラウドサービス利用:96.4%

と、ほぼ“完備”状態です。

ポイント

これらは多くの場合、

「製品やクラウドに最初から入っている機能」

であり、追加の設計や運用をほとんど必要としない対策です。

被害実態との深刻な乖離

一方で、実際に発生している被害を見ると様相は一変します。

- 過去1年間の被害

- 電子メールの不正中継(不正送信):17.5%

- ランサムウェア被害と並び最多

- 攻撃手段

- 不正なメール(フィッシング含む):31.6%

つまり、

「メールが入口」「メールが出口」

その両方で被害が起きている

にもかかわらず、対策は“入口のウイルスチェック止まり”になっているのです。

導入が進んでいない重要対策

特に導入率が低いのが以下です。

- 添付ファイルの無害化処理:19.9%

- 電子署名の利用:4.6%

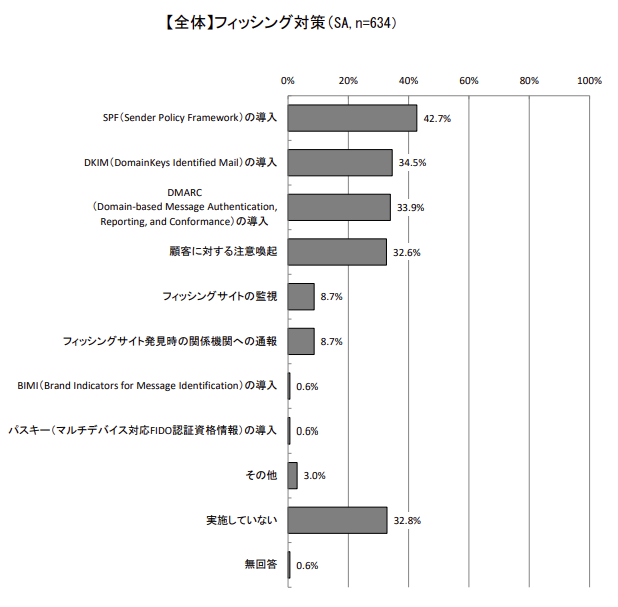

- 送信ドメイン認証

- SPF:42.7%

- DMARC:33.9%

ここが盲点

DMARCは「なりすましメールを止める最後の砦」ですが、3分の2の組織が未導入という結果です。

フィッシング、BEC、ランサムなど攻撃者は、ITリテラシーのない人を狙います。

全ての社員が、メールアドレス、添付ファイルの拡張子の分析、DMARCの通過などを理解した上で、添付ファイルを開いている自信はありますか?

調査から見えた4つの課題と解消方法

課題① 不正中継の被害が止まらない

分析

ウイルスチェックは普及している一方で、

「自社のメールサーバが不正に使われる」

不正中継の防止対策は25.1%にとどまっています。

解消策

- メールリレー設定の厳格化

- 外部からの中継を原則拒否

- メールサーバ・ソフトウェアの最新パッチ適用(31.7%)の徹底

例えるなら

玄関の鍵(ウイルス対策)は強化したが、

裏口(中継設定)が開きっぱなしの状態です。

課題② フィッシング・なりすましが見抜けない

分析

AI生成メールの普及により、

- 日本語が自然

- 実在人物・取引先を装う

といった「人間でも判別困難なメール」が急増しています。

解消策

- DMARCの導入・ポリシー強化(none → quarantine → reject)

- 添付ファイルの無害化処理でマクロ攻撃を無効化

【2026年最新】ビジネスメール詐欺(BEC)から会社を守る!AI時代の巧妙な手口と今すぐできる対策 | やさしいサイバーセキュリティ

課題③ 人的対策には限界がある

分析

自由回答では

「注意喚起しても、必ず引っかかる人が出る」

という声が多く見られました。

解消策

- 標的型メール訓練(実施率43.4%)を単発で終わらせない

- 「気づく」より「すぐ報告する」文化を定着させる

課題④ セキュリティと利便性のトレードオフ

分析

対策を強めると

「ログインが面倒」「業務が遅れる」

という反発が起きがちです。

解消策

- SSO(シングルサインオン)の導入

- 認証アプリによる多要素認証(MFA)で負担を最小化

多要素認証は必衰です。

社内の反発、会社支給の機器が全員に行きわたらず個人スマホへの認証アプリをいれることになったとしても(反発もあるでしょう)必衰です。

日本人のID,PWはダークウェブに大量(数百億件)に売られています。自身で流出をチェックできるサイトをお伝えしておきます。自社のドメインやメールアドレスを試してみましょう。

①Have I Been Pwned: Check if your email address has been exposed in a data breach

今すぐ取り組むべき具体的対策【優先順位付き】

① 基本対策の“穴”を塞ぐ

- メールの不正中継設定を再確認

- 月1回以上のパッチ適用を運用ルール化

クラウド利用=安全、ではありません

② 添付ファイル対策を次の段階へ

- 危険な拡張子の受信拒否

- 無害化処理の導入検討

ウイルス検知ではなく、「実行できない状態にする」発想へ

③ 認証基盤の強化(最優先)

- ID・パスワードのみの運用から脱却

- MFAを標準化

これだけで、アカウント乗っ取りの大半は防げます。

④ 中小規模・教育機関は外部支援を活用

教育機関では

「指導できる人材がいない(100%)」

という深刻な状況も確認されています。

- IPA・警察庁の無償教材の活用

- SOCや外部監視サービスの段階的導入

まとめ:メール対策は「第二段階」へ

現在の多くの組織は、

メール対策の第一段階(ウイルスチェック)で止まっています。

これから必要なのは、

- 認証の強化(MFA)

- 送信ドメイン認証(DMARC)

- 攻撃を成立させない無害化処理

- 社内教育の充実と年1回の模擬訓練の実施

という“第二段階のメールセキュリティ”です。

メールは今も、そしてこれからも

不正アクセスの最大の入口であり続けます。

だからこそ、「やっているつもり」を卒業することが、最大の防御になります。

①【令和6年版・警察庁調査の徹底考察】“不正アクセスの現実”──なぜ対策していても被害は減らないのか? | やさしいサイバーセキュリティ

②【令和6年版・警察庁調査の徹底考察】セキュリティ対策費用確保と経営層の理解不足について | やさしいサイバーセキュリティ

③【令和6年版・警察庁調査の徹底考察】なぜ組織のセキュリティ対策は進まないのか?―「コスト・人材・終わりの見えない不安」を断ち切る現実的アプローチ | やさしいサイバーセキュリティ

⑤【令和6年版・警察庁調査の徹底考察】なぜ「ログは取っているのに守れない」のか?調査データが暴く、日本企業のログ管理“5つの盲点”と現実的な改善策 | やさしいサイバーセキュリティ

⑥【令和6年版・警察庁調査の徹底考察】テレワーク×個人端末は本当に危険?警察庁データが示す「見過ごされがちな落とし穴」と現実的な対策 | やさしいサイバーセキュリティ

⑦【令和6年版・警察庁調査の徹底考察】①~⑥調査結果を分析して判明したことをまとめてみた。 | やさしいサイバーセキュリティ

コメント