「テレワークは当たり前になったけど、正直そこまで厳しいセキュリティ対策はできていない」

そう感じている企業は、あなただけではありません。

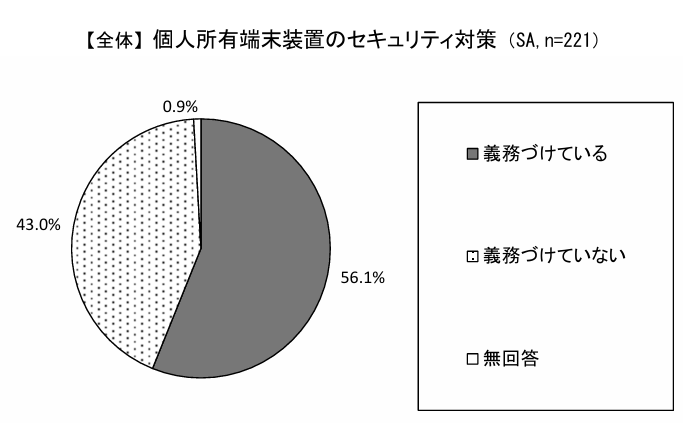

警察庁の調査によると、個人端末(BYOD)を業務利用している組織の43.0%が、セキュリティ対策を義務付けていないという衝撃的な実態が明らかになっています。

本記事では、

- なぜ“個人端末の放置”が危険なのか

- 実際に起きている被害とその後の対応

- コストと人手が限られる組織でもできる「現実解」

を、データと事例ベースでわかりやすく解説します。

現状分析|テレワークと個人端末利用のリアル

結論:個人端末は“無防備な入口”

テレワークは普及したが、セキュリティは追いついていない。特に個人端末は“無防備な入口”になっている。

理由

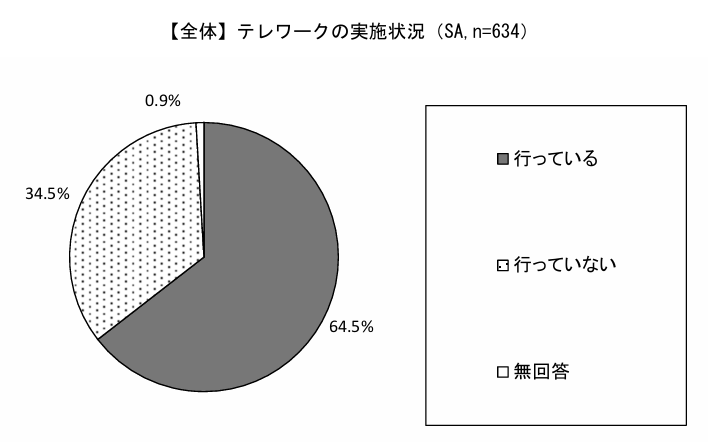

警察庁の調査では、テレワークを実施している団体は64.5%に達しています。その一方で、利用端末の内訳を見ると問題が浮き彫りになります。

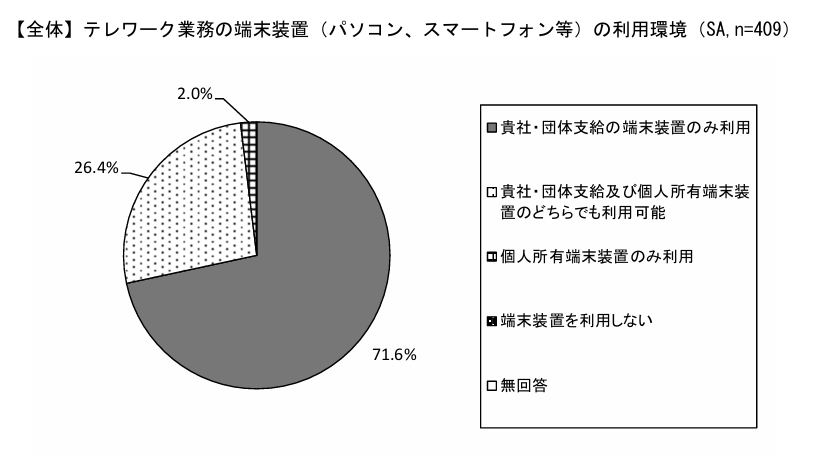

根拠(調査データ)

- 26.4%:会社支給端末+個人端末を併用

- 2.0%:個人端末のみを利用

- 個人端末利用を許可している組織のうち

→ 43.0%がセキュリティ対策を義務付けていない

具体例(たとえ話)

これは、

「会社の正面玄関には警備員がいるのに、裏口は鍵なし」

という状態です。

攻撃者は、一番弱い入口から必ず入ってきます。

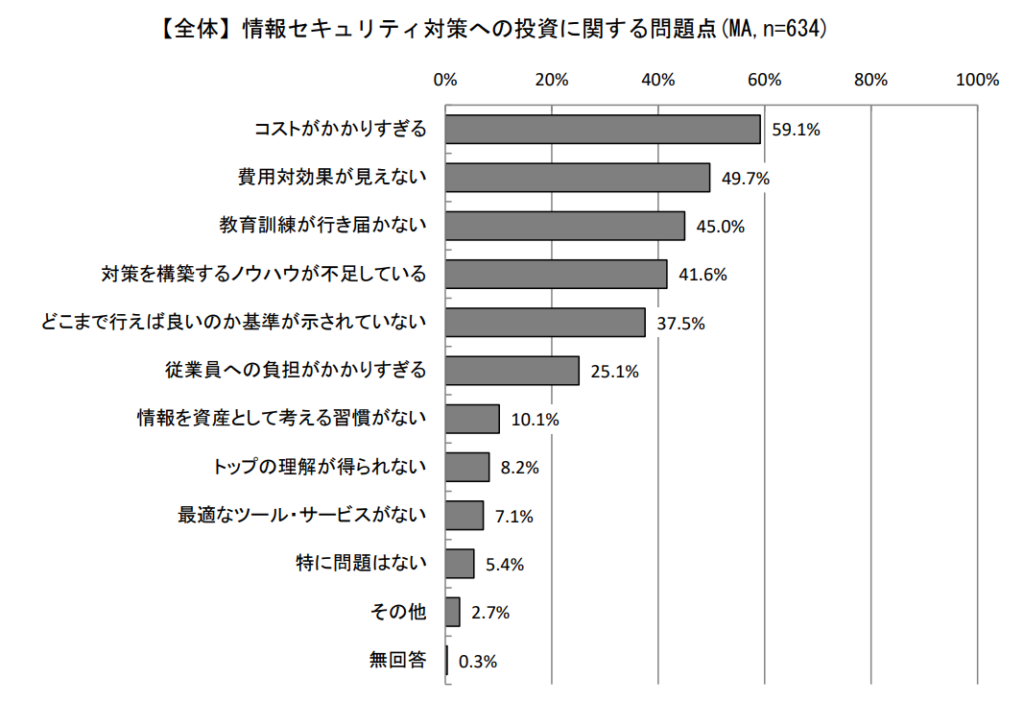

なぜ対策が進まないのか?3つの構造的理由

① コストと人手の壁

- 「コストがかかりすぎる」:59.1%

- 「ノウハウが不足している」:41.6%

→ 専任担当がいない中小・中堅企業ほど深刻です。

② 経営層の“自分事化”不足

現場は危機感を持っていても、

「まだ被害に遭っていない」

という理由で、予算が後回しにされがちです。

③ 利便性とのトレードオフ

- 「面倒になる」

- 「業務効率が落ちる」

という従業員の反発も、対策を遅らせる要因になっています。

セキュリティ対策をしないことで起きる“現実の被害”

結論:リスクがある

個人端末の無対策利用は、組織全体を人質に取られるリスクを孕んでいる。

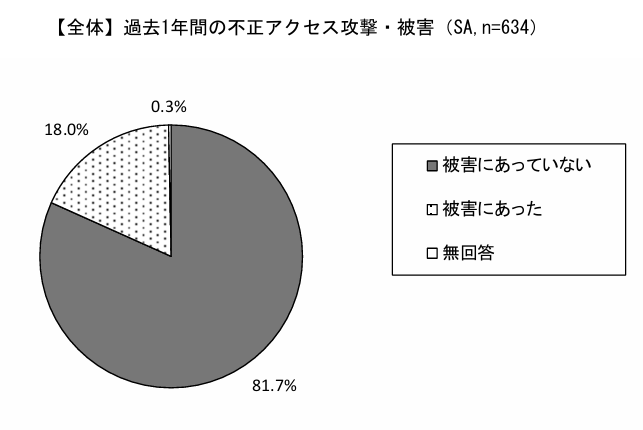

根拠データ

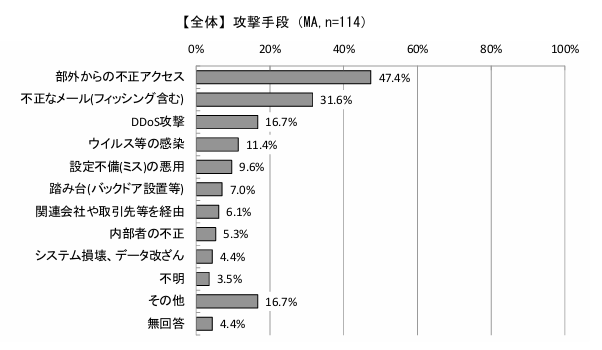

- 攻撃手段1位:部外からの不正アクセス(47.4%)

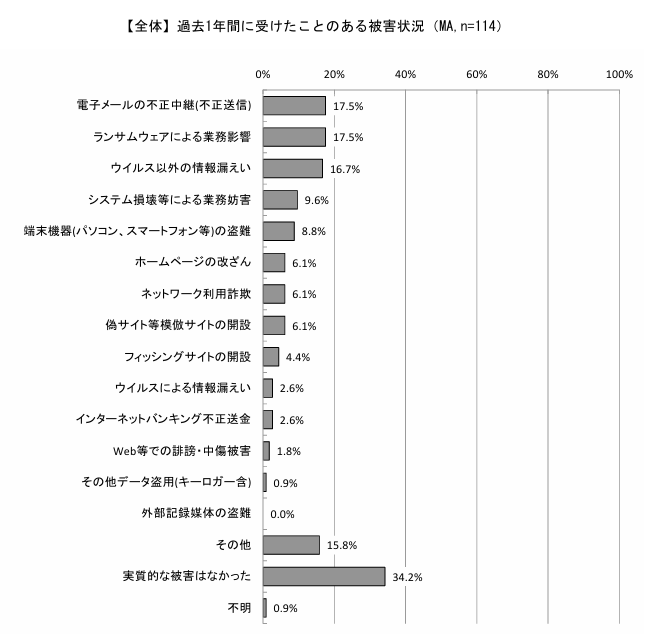

- 実被害

- 電子メールの不正中継:17.5%

- ランサムウェアによる業務影響:17.5%

ポイント

セキュリティは「一番弱いところ」から破られる

1人の端末が突破されるだけで、

- 社内ドメイン

- 取引先

- サプライチェーン

へと被害が連鎖する可能性があります。

被害に遭った組織は「何をしているのか?」

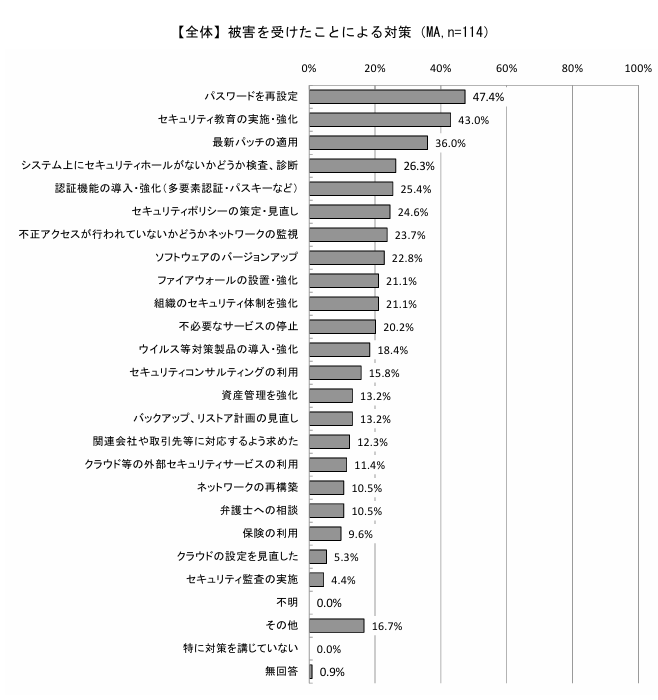

結論:“技術・人・ルール”の3点を同時に見直し

被害後、組織は“技術・人・ルール”の3点を同時に見直している。

上位の実施対策(n=114)

| 対策内容 | 実施率 |

|---|---|

| パスワード再設定 | 47.4% |

| セキュリティ教育の強化 | 43.0% |

| 最新パッチの適用 | 36.0% |

| 認証機能の強化(MFA等) | 25.4% |

| ポリシーの策定・見直し | 24.6% |

業種別の特徴

- 不動産・建築:パスワード再設定 75.0%

- 行政サービス:教育強化 66.7%

- 製造業:ランサム被害が多く、技術対策重視

分析|「対症療法」から「根本治療」へ

① 技術だけでは防げないと気づいた

被害を経験した組織ほど、

- 教育

- ポリシー

- 体制

といった人的・組織的対策に踏み込んでいます。

② 被害認識と届出のギャップ

被害団体の31.6%は未届出。

理由の86.1%が「実害がなかった」。

しかし自由回答では、

「自社対策が十分か分からない」

という不安が多く見られ、“見えないリスク”が残っています。

現実的な解決策|今日からできる3ステップ

① ルールを決める(まずはこれ)

- BYOD利用条件を明文化

- 退職・異動時のID即削除

→ コストゼロでできる最重要対策

② 最低限の技術対策を入れる

- 多要素認証(MFA)

- パッチ自動更新

- 可能ならEDR

ID+パスワードのみ(43.1%)は、もはや裸同然

③ 「全部自前」を諦める

- クラウド型MFA

- MDM

- SOC / MSS

身の丈に合った外部サービスを使う方が、

結果的に安く・安全になります。

まとめとアクションプラン

重要ポイントの整理

- 個人端末の無対策は経営リスク

- 被害後の組織は

ID管理・脆弱性管理・教育を最優先 - 完璧より「今できる最善」を選ぶ

今すぐやるべき3つ

- 個人端末利用ルールを文章化

- MFAを全社で有効化

- 外部サービスを前提に再設計

①【令和6年版・警察庁調査の徹底考察】“不正アクセスの現実”──なぜ対策していても被害は減らないのか? | やさしいサイバーセキュリティ

②【令和6年版・警察庁調査の徹底考察】セキュリティ対策費用確保と経営層の理解不足について | やさしいサイバーセキュリティ

③【令和6年版・警察庁調査の徹底考察】なぜ組織のセキュリティ対策は進まないのか?―「コスト・人材・終わりの見えない不安」を断ち切る現実的アプローチ | やさしいサイバーセキュリティ

④【令和6年版・警察庁調査の徹底考察】「メール対策は“やっているつもり”が一番危ない|最新調査で見えた不正中継・なりすまし被害の盲点」 | やさしいサイバーセキュリティ

⑤【令和6年版・警察庁調査の徹底考察】なぜ「ログは取っているのに守れない」のか?調査データが暴く、日本企業のログ管理“5つの盲点”と現実的な改善策 | やさしいサイバーセキュリティ

⑦【令和6年版・警察庁調査の徹底考察】①~⑥調査結果を分析して判明したことをまとめてみた。 | やさしいサイバーセキュリティ

コメント