「ログはちゃんと取っています」

多くの企業がそう答えます。しかし、不正アクセスやランサムウェア被害が発生した際、

「何が起きたのか分からない」「証拠が足りない」という声が後を絶ちません。

実は最新の調査結果から、日本企業のログ管理は

“入口対策に偏り、活用されないまま眠っている”実態が浮かび上がっています。

この記事では、調査データをもとに

- 現状のログ取得レベル

- なぜ実効性が出ないのか

- いま現実的に取るべき改善策

を、専門知識がなくても理解できる形で解説します。

引用元:https://www.npa.go.jp/bureau/cyber/pdf/R6countermeasures.pdf

ログ取得の現状|「入口」は強いが「中」が見えていない

結論:ネットワークの入口(境界防御)に集中している

日本企業のログ管理は、ネットワークの入口(境界防御)に集中している一方で、内部の可視性が不足しています。

理由

調査では、以下のような取得状況が示されています。

主なログの取得率(抜粋)

| ログの種類 | 取得率 |

|---|---|

| ファイアウォール・IDS/IPSログ | 53.1% |

| メールサーバログ | 51.4% |

| クライアントPCログ | 45.3% |

| Webサーバアクセスログ | 44.9% |

| 認証ログ(業務システム等) | 43.2% |

解説(例え話)

これは例えるなら、

「玄関の防犯カメラはあるが、家の中の動きは記録していない家」です。

侵入された“後”に

- 誰が

- どこへ移動し

- 何をしたのか

を追えないため、被害全体像が見えません。

業種差が示す「守れる企業」と「守れない企業」の差

結論:業種によって大きく異なります

ログ管理は業種によって“成熟度”が大きく異なります。

根拠

- 金融・運輸業では

- ファイアウォール

- メールサーバ

のログ取得率が8割前後と非常に高水準。

一方で、

- 11.5%が「外部委託しているため分からない」と回答。

問題点

これは

「防犯カメラを管理会社に任せていて、映像が見られるか分からない」

状態と同じです。

責任は自社にあるのに、可視性がないという危険な構造です。

ログ管理が機能しない4つの構造的問題

① 取得率が5割止まり|“点”で終わる対策

- 重要ログでも取得率は概ね5割

- 部分最適で、全体像がつながらない

➡取得率は概ね5割程度に留まっており、組織全体で網羅的にログを管理できていない実態。攻撃の流れを時系列で追えない

② 専門人材不足|「取ったけど見られない」

- 「どこまで取るべきか分からない」

- 「分析できる人がいない」

➡ 有事でも宝の山(ログ)が活かされない

③ コストと手間の増大

- ログ増加=ストレージ費用増

- クラウド移行で想定外の課金

➡ “取れば取るほど苦しくなる”逆転現象

④ パッチ適用のジレンマ

- 適用したい

- でも業務停止が怖い

➡ 古いシステムが温存され、リスクが蓄積

実効性を高める現実的な改善策

結論:使えるログに集中する

「全部取る」ではなく「使えるログに集中する」ことが鍵です。

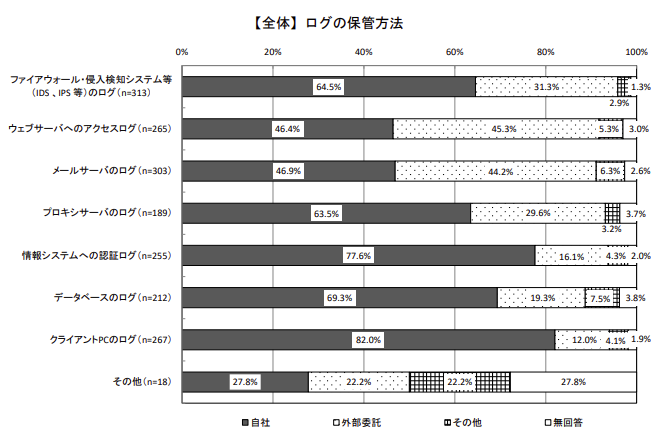

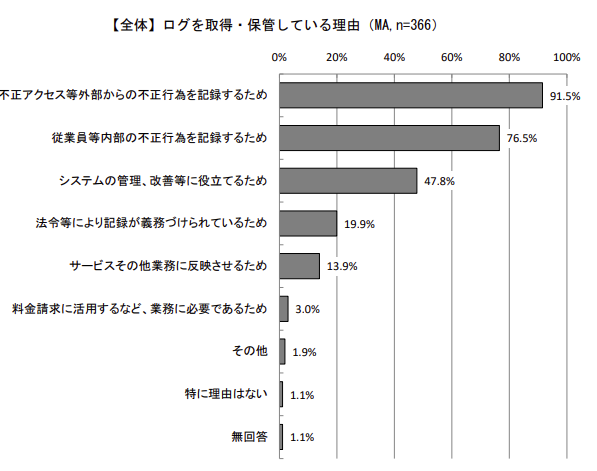

なんの目的でログを取っているのか、そして、そのログの取得方法、保管方法、保管期限で目的を達成しているか再検討してみよう。

① ガイドラインに沿った取得範囲の明確化

- IPAなど公的ガイドラインを基準に

- 自社の規模・業態に合った範囲を定義

最優先ログ

- 認証ログ(ID・パスワード・MFA)

- メール関連ログ

- ネットワーク境界ログ

➡ ランサムウェア・なりすまし対策に直結

② SOC / MSSの活用(人を増やさない選択)

- 51.6%が「指導できる人材不在」

- 外部SOCで

- 監視

- 相関分析

- インシデント初動

を補完

➡ 人を雇うより現実的

③ ログ保管の“賢い節約”

- クラウド標準ログ機能を最大活用

- 重要度で保存先を分ける(ティアリング)

| 重要度 | 保存先 |

|---|---|

| 直近・重要 | 高速ストレージ |

| 長期保管 | 低コストストレージ |

④ 事案発生時マニュアルの整備

- 「どのログを見るか」を事前に決める

- 現状、整備済みは51.4%

➡ 初動遅れ=被害拡大を防ぐ

⑤ 教育で“ログは保険”と理解させる

- ITリテラシー教育(68.3%実施)に

- 証拠保全

- 早期検知

の視点を追加

まとめとアクションプラン

重要ポイントまとめ

- ログは「取るだけ」では意味がない

- 境界防御偏重では攻撃後が見えない

- 人・コスト・運用を前提に設計すべき

今日からできる3ステップ

- 最優先ログ(認証・メール・境界)を定義

- 自社で無理ならSOCを検討

- 「見る手順」をマニュアル化

①【令和6年版・警察庁調査の徹底考察】“不正アクセスの現実”──なぜ対策していても被害は減らないのか? | やさしいサイバーセキュリティ

②【令和6年版・警察庁調査の徹底考察】セキュリティ対策費用確保と経営層の理解不足について | やさしいサイバーセキュリティ

③なぜセキュリティ対策は進まない?組織が抱える不安と現実的な解決策 | やさしいサイバーセキュリティ

④【令和6年版・警察庁調査の徹底考察】「メール対策は“やっているつもり”が一番危ない|最新調査で見えた不正中継・なりすまし被害の盲点」 | やさしいサイバーセキュリティ

⑥【令和6年版・警察庁調査の徹底考察】テレワーク×個人端末は本当に危険?警察庁データが示す「見過ごされがちな落とし穴」と現実的な対策 | やさしいサイバーセキュリティ

⑦【令和6年版・警察庁調査の徹底考察】①~⑥調査結果を分析して判明したことをまとめてみた。 | やさしいサイバーセキュリティ

コメント