企業のセキュリティを強化するために不可欠な「ペネトレーションテストツール」。本来は、ホワイトハッカーがシステムの弱点を見つけるための「診断薬」として開発されたものです。しかし今、このツールがサイバー犯罪者の手に渡り、甚大な被害をもたらす「猛毒」へと変貌を遂げています。

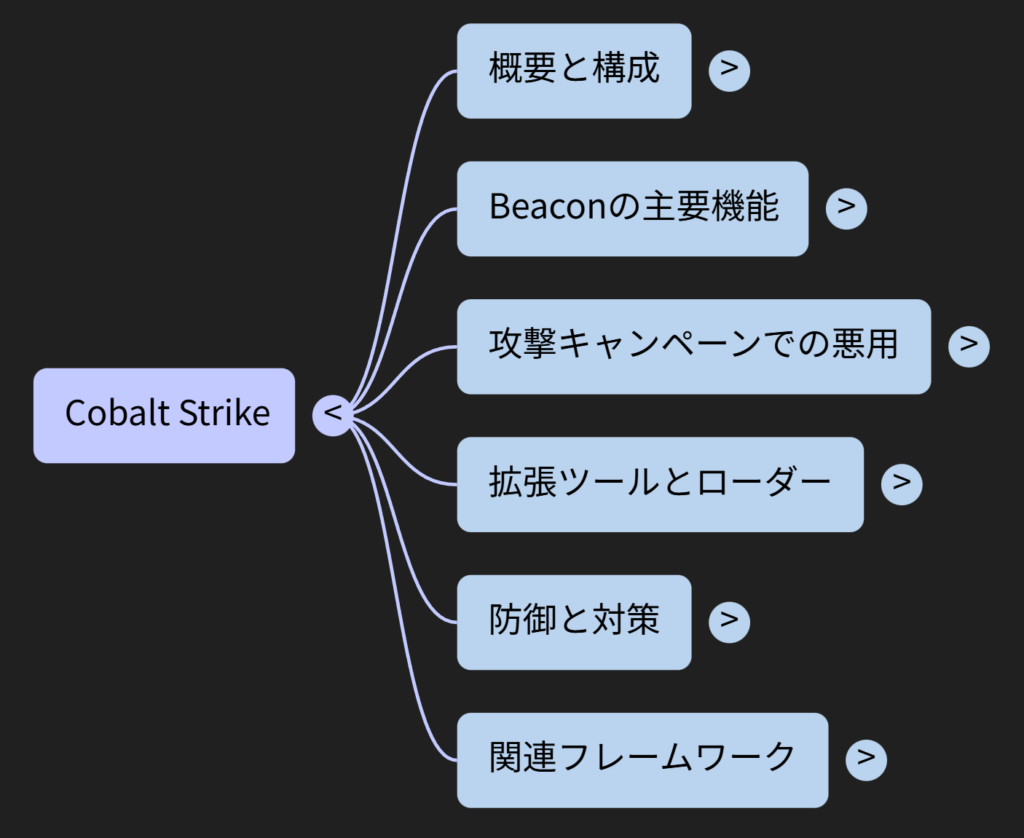

なぜ、プロ向けのツールがこれほどまでに悪用されるのか? その「概要」と「構成」を紐解くことで、現代のサイバー攻撃の裏側と、私たちが取るべき真の対策が見えてきます。

- ペネトレーションテストツールの概要:役割と二面性

- ツールを支える「3つの構成要素」:攻撃の司令塔

- ポストエクスプロイト機能:侵入した後の「自由自在な活動」

- ADサーバーを守る「非常シャッター」:EDRによる自動隔離の仕組み

- なぜ「自動」で「隔離」する必要があるのか?

- EDRはどうやって「異常」を判断し、隔離するのか?

- 隔離されたサーバーはどうなる?

- ADサーバー「緊急停止」の代償と、日常を取り戻すための4ステップ

- 業務への影響:社内の「認証」と「信頼」がストップする

- 復旧手順:日常を取り戻すための4つのステップ

- 誰が復旧を担うのか?:CSIRTと専門家の連携

- ADサーバー隔離後の「逆転劇」:管理者のPCから攻撃者の正体を暴く調査術

- EDR管理コンソール(クラウド画面)を開く

- 「根本原因(ルート原因)」をプロセスツリーで特定する

- 被害範囲(横展開)の有無を確認する

- 生成AIを活用して状況を素早く把握する

- 業務再開の「ゴーサイン」はいつ出す?ADサーバー隔離解除前の5つの安全確認ポイント

- 侵入の「根本原因」が完全に特定されているか

- 「横展開」された他の汚染端末はないか

- 設定変更や「裏口」がすべて元に戻されているか

- 盗まれた「認証情報」をすべてリセットしたか

- 専門家(SOC/MSS)による「お墨付き」を得たか

- まとめ

ペネトレーションテストツールの概要:役割と二面性

結論

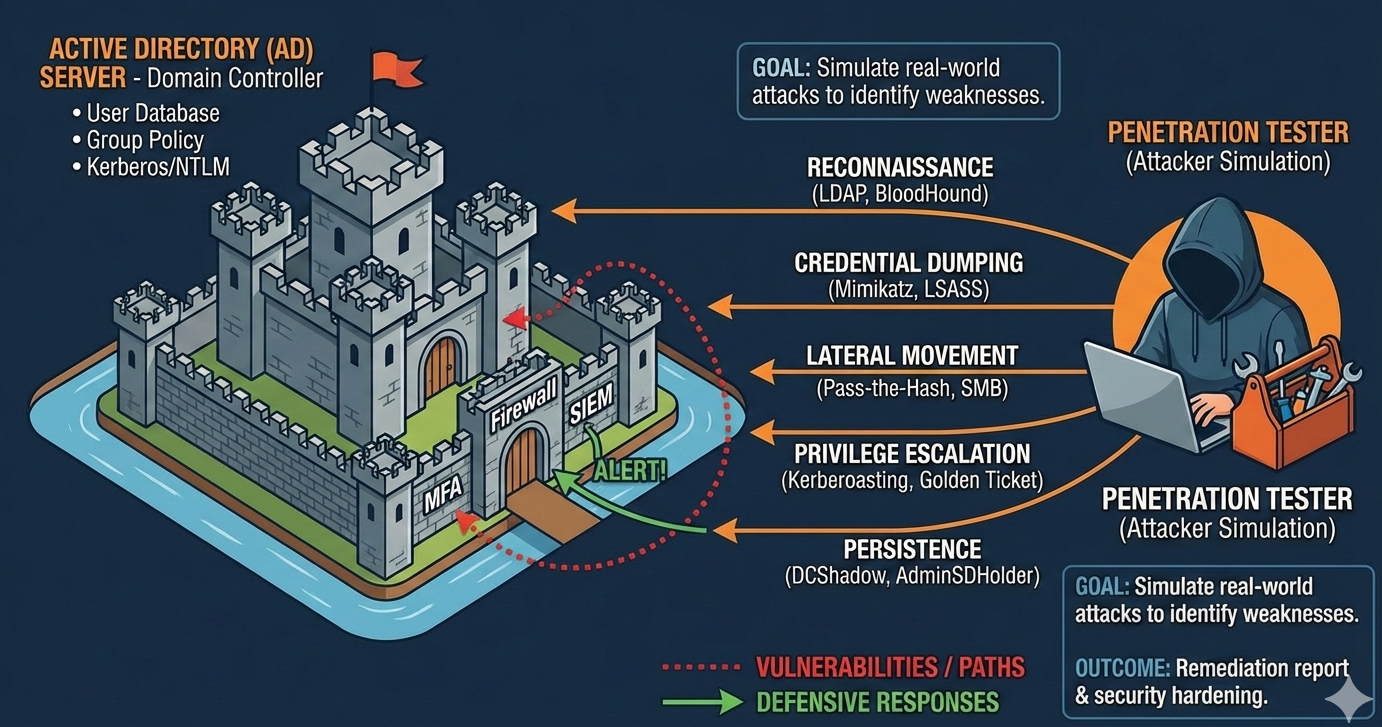

ペネトレーションテストツールは、事前に許可された環境において、サイバー攻撃をシミュレーションし、組織の防御態勢を評価するための高度なソフトウェア群です。

理由

脆弱性診断が「パッチ未適用の脆弱性」などに焦点を当てるのに対し、ペネトレーションテスト(およびレッドチーム演習)は、実際の攻撃者が用いる戦術や技術を再現し、セキュリティ運用やインシデント対応能力そのものをテストすることを目的としています。

根拠

代表的なツールである「Cobalt Strike」は、2012年に「Metasploit Framework」の機能を基盤としつつ、ポストエクスプロイトやチーム運用に特化した商用ツールとして登場しました。しかし、その利便性と強力な機能ゆえに、現在ではAPTグループ(国家支援型とされる高度攻撃集団を含む)やサイバー犯罪者によって、最初のアクセスからランサムウェアの配信まで幅広く悪用されています。

具体例

ペネトレーションテストツールは、いわば「プロ仕様の施錠確認キット」です。

• 正当な利用: 警備会社(セキュリティ専門家)が、顧客の建物の鍵が壊されないか、警報機が正しく鳴るかをテストするために使います。

• 悪用: 泥棒がこのキットを盗み、音を立てずに鍵を開け、監視カメラを回避して金庫へたどり着くために使います。

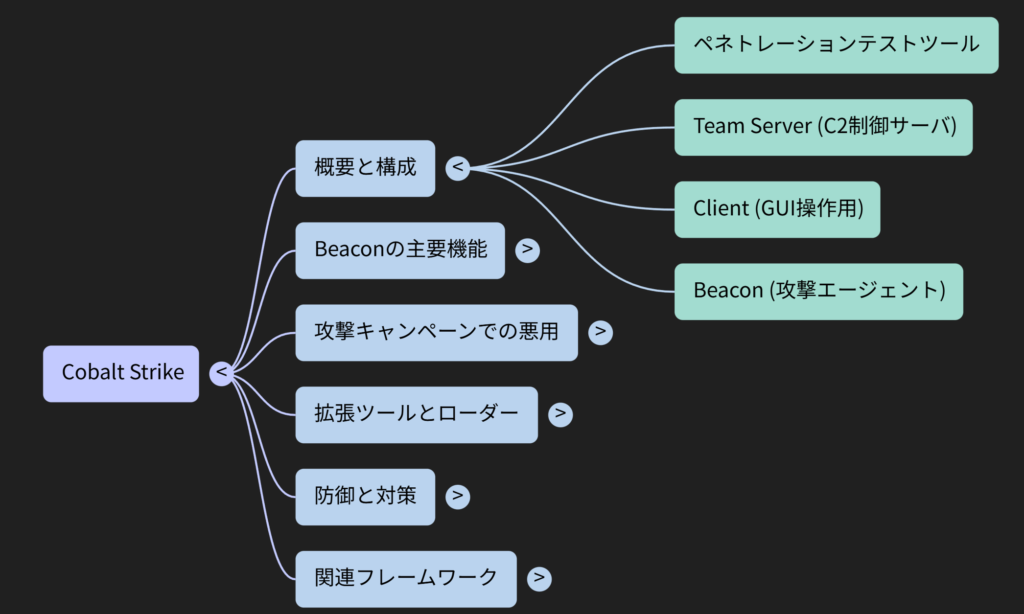

ツールを支える「3つの構成要素」:攻撃の司令塔

結論

多くの高度なツール(特にCobalt Strike等)は、指示を出す「サーバー」、操作する「クライアント」、そして潜入する「エージェント」で構成されています。

理由

攻撃者が複数の端末を効率よく、かつ隠密に操作するためには、役割を分担したシステム構成が必要だからです。

「3つの構成要素」

- チームサーバー(司令塔): Beacon(エージェント)を制御し、指示を出し、収集したデータを保存する中央拠点です。

- クライアント(操作画面): 診断員や攻撃者がGUIを通じてサーバーに接続し、命令を発行したり戦況を確認したりするためのインターフェースです。

- エージェント(潜入者): ターゲットの端末内で動作するプログラムで、「Beacon(ビーコン)」と呼ばれます。これはHTTPやDNSなど、正規の通信を装ってサーバーとやり取りをします(C2通信)。

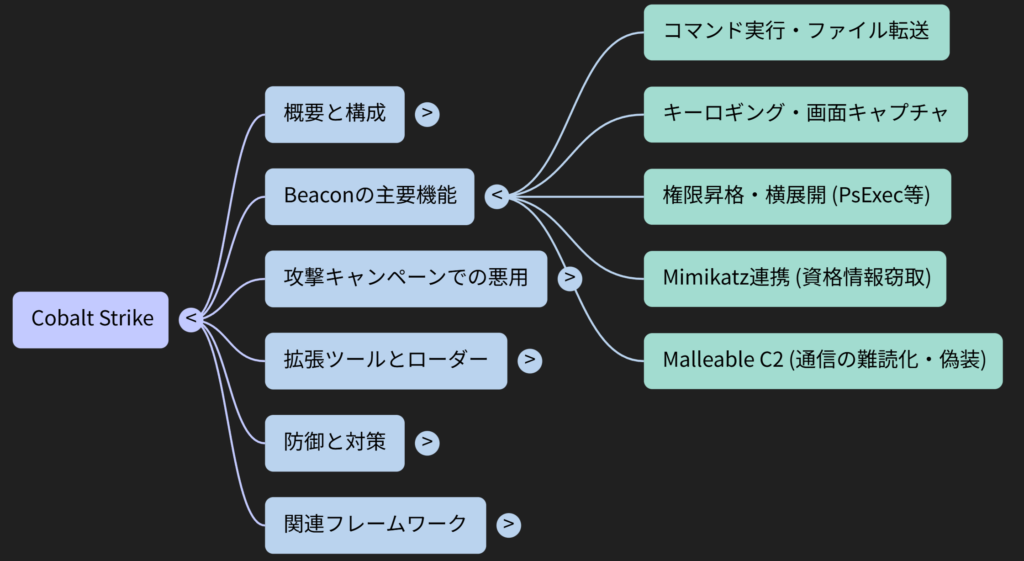

ポストエクスプロイト機能:侵入した後の「自由自在な活動」

結論

ペネトレーションテストツールの真骨頂は、侵入に成功した後の活動(ポストエクスプロイト)を支援する多層的な機能にあります。

理由

単に「入る」だけでなく、その後に社内を自由に動き回り、重要な情報を盗み出すための「七つ道具」がパッケージ化されているからです。

具体的な機能

- 特権昇格: 管理者権限を奪取し、制限なく操作できるようにします。

- 横展開(ラテラルムーブメント): 他のPCやサーバーへ侵害を広げます。

- 資格情報の窃取: メモリからパスワードのハッシュ値などを抽出します(Mimikatzとの連携など)。

- 防御回避: セキュリティソフトの無効化や、通信の難読化を行い、痕跡を消します。

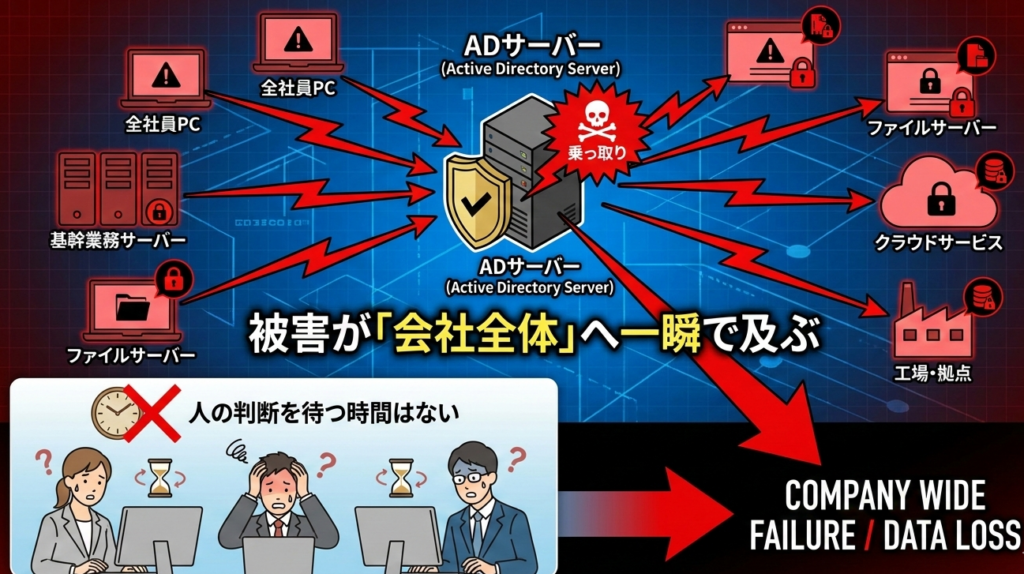

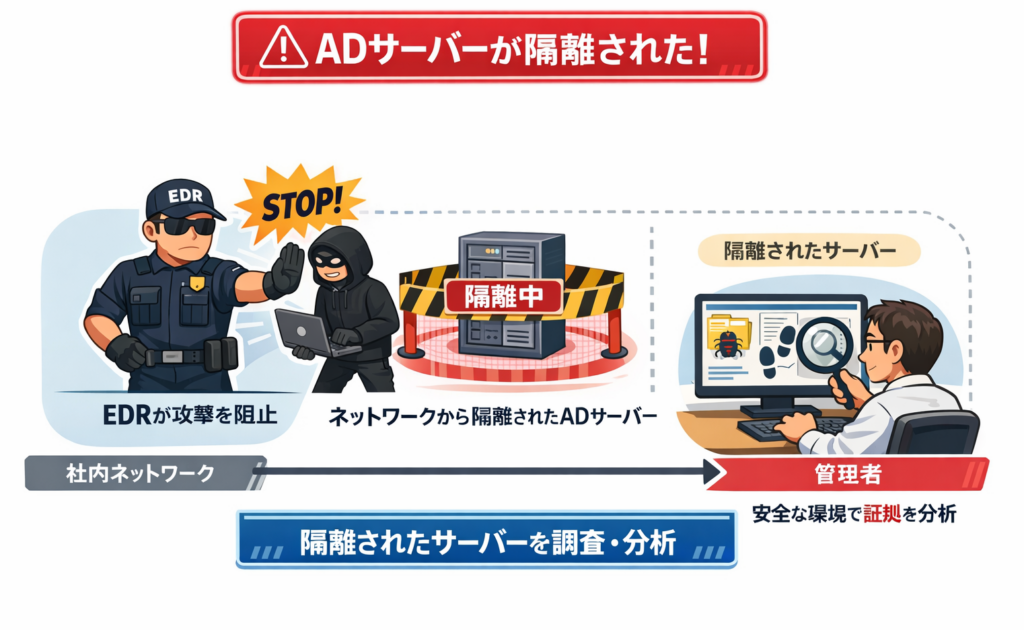

ADサーバーを守る「非常シャッター」:EDRによる自動隔離の仕組み

「もし、夜中に自社のADサーバーがハッカーに乗っ取られたら?」 情報システム担当者が最も恐れるシナリオの一つです。ハッカーがADサーバーに侵入すると、社内のあらゆるパソコンにウイルスをばらまき、全てのデータを暗号化できてしまいます。

人間が気づいてから対応したのでは間に合わないこの「秒単位の攻防」において、頼りになるのがEDRの自動隔離機能です。ADサーバーに「おかしな動き」があった瞬間、システムが自ら判断してサーバーをネットワークから切り離す必要があります。

なぜ「自動」で「隔離」する必要があるのか?

結論

ADサーバーが乗っ取られると、被害が「会社全体」へ一瞬で広がるため、人の判断を待つ時間がないからです。

理由

ADサーバーはドメイン内の全PCをコントロールできる権限を持っています。ここに侵入を許すと、攻撃者は正規の機能を悪用して、全端末にランサムウェアを一斉配信できます。これを防ぐには、異常を検知した「その瞬間」に、被害の導火線を物理的に断ち切る必要があります。

根拠

ソースによると、ADサーバーを封じ込めることができれば、被害の範囲を最小限に抑えることが可能であり、侵入や異常を検知した際の自動隔離は極めて有効な対策とされています。

具体例

ADサーバーは、いわば「会社の全フロアを開けられるマスターキーの保管庫」です。

もし保管庫に泥棒が入った場合、ガードマンが現場に駆けつけるのを待つのではなく、「センサーが泥棒を検知した瞬間に、保管庫の鉄扉を自動で閉め、さらに外への廊下をシャッターで遮断する」のが自動隔離です。

EDRはどうやって「異常」を判断し、隔離するのか?

結論

PC内部の「振る舞い」を24時間監視し、攻撃特有の動きを検知した瞬間にネットワークを遮断します。

仕組みの6ステップ

- 常時監視: サーバー内に導入された「エージェント」が、プログラムの動きや通信内容を常にチェックします。

- 異常検知(トリガー): 以下のような「攻撃の兆候」が見られた場合、即座にアラートを発します。

- 資格情報の盗難:

Mimikatzなどのツールを使って、メモリからパスワードを盗もうとする動き。 - 不審な通信(C2通信): 外部の攻撃用サーバー(C2サーバー)とこっそり通信を始めた場合。

- データの暗号化: ランサムウェアのように、大量のファイルを高速で暗号化し始める動き。

- 自動実行: 深刻なリスクだと判断されると、管理者がボタンを押すまでもなく、EDRがサーバーのネットワーク通信を強制的に遮断(隔離)します。

隔離されたサーバーはどうなる?

結論

攻撃者の操作を無効化しつつ、管理者だけが「調査」のために通信できる特別な状態になります。

理由

完全に物理ケーブルを抜いてしまうと、原因調査もできなくなります。EDRによる隔離は、「悪意ある通信(攻撃者の命令)は全て遮断しつつ、管理者の管理用通信だけを通す」という器用な処理を行います。

ベネフィット

これにより、サーバーが「ゾンビ状態」で周囲を攻撃し続けるのを防ぎつつ、安全な場所から「何が起きたのか」「どこから侵入されたのか」を詳しく調査することができます

ADサーバー「緊急停止」の代償と、日常を取り戻すための4ステップ

サイバー攻撃から会社を守るための「非常シャッター」であるEDRの自動隔離。しかし、そのシャッターを下ろすのが「ADサーバー」だった場合、社内のIT環境は一時的にパニック状態に陥ります。

「隔離されたら仕事はどうなるのか?」「どうやって元に戻せばいいのか?」 事前にその影響と手順を知っておくことは、万が一の事態における「復旧の早さ」を決定づけます。

業務への影響:社内の「認証」と「信頼」がストップする

結論

ADサーバーが隔離されると、多くの社員が新たにログインできなくなったり、認証を必要とする社内システムが利用不可になります。

理由と具体例

ADサーバーはドメイン内の全PCやサーバーのアクセス権限を管理する「マスターキーの保管庫」です。ここが隔離(攻撃者との通信を中心に制限)されると、以下の事態が発生します。

- PCログイン不可: 新たにPCを起動した際、IDとパスワードの照合ができず、デスクトップ画面まで進めない。

- ファイル共有停止: 社内共有フォルダなどにアクセスしようとしても、「権限がありません」と拒否される。

- メール・基幹システム停止: AD認証を利用している社内メールや業務システムがすべて使えなくなる。

根拠

ADサーバーが侵害されると、ドメイン内の全PCに悪意あるプログラムを配信・実行される恐れがあり、被害は「壊滅的」になると予想されるため、これらを防ぐための隔離は「業務停止」という大きな代償を伴います。

復旧手順:日常を取り戻すための4つのステップ

結論

EDRの機能をフル活用し、「原因特定」「除染」「修復」「再開」の順で進めます。

手順の詳細

1. 原因の調査と特定: EDRの管理画面で、どのプロセスが「資格情報の盗難(Mimikatzなど)」や「不審なネットワーク接続(C2通信)」を行ったのか、ログを精査して攻撃の起点(ルート原因)を突き止めます。

2. 悪意あるプログラムの除去: 攻撃者がドロップした不正なバイナリ(実行ファイル)や、作成された悪意のあるタスクを削除し、システムをクリーンな状態に戻します。

3. ロールバック(修復): もしランサムウェアによって設定が書き換えられたり、ファイルが変更されたりしていた場合、WithSecureなどの一部のEDRが持つ「ロールバック機能」を使い、変更前の正常な状態に強制的に復旧させます。

4. 隔離の解除と監視: 安全が確認できたら、EDRの管理画面から「隔離解除」を実行し、ネットワーク接続を再開します。その後、再発しないかSOC(セキュリティ運用センター)や管理者が厳重に監視を続けます。

誰が復旧を担うのか?:CSIRTと専門家の連携

結論

技術的な復旧はSOCや専門家が行い、組織としての判断はCSIRTが担います。

理由

高度な攻撃の分析や隔離解除のタイミング判断には専門知識が必要です。

- SOC/アナリスト: 24時間体制でログを分析し、脅威が完全に取り除かれたかを技術的に判断します。

- CSIRT: インシデント発生後の窓口となり、ビジネス上のリスクを考慮して、いつシステムを再開させるかの最終意思決定を行います。

ADサーバー隔離後の「逆転劇」:管理者のPCから攻撃者の正体を暴く調査術

「ADサーバーが隔離された!」というアラートは、一見すると絶望的な状況に思えるかもしれません。しかし、これはEDRという「優秀なガードマン」が、攻撃者の活動を間一髪で食い止めたことを意味します。

サーバーがネットワークから隔離されていても、管理者のPCからその内部を調査する道は閉ざされていません。むしろ、隔離されているからこそ、安全な環境で落ち着いて「証拠」を分析できるのです。

EDR管理コンソール(クラウド画面)を開く

結論

まずは自身のPCから、クラウド上にあるEDRの管理画面にアクセスします。

理由

EDRによる隔離は、攻撃者の悪意ある通信を遮断しますが、管理者とEDRエージェント間の「管理用の通信」だけは維持されるように設計されているからです。

根拠

EDRはエンドポイントからログを収集・解析し、管理画面を通じて遠隔での対処を可能にするソリューションです。物理的にLANケーブルを抜くのとは異なり、管理者はPCの画面越しに、隔離されたサーバーの状態を詳細に確認できます。

具体例

これは、ウイルスに感染した患者を「隔離病室」に入れた状態に似ています。病室のドア(ネットワーク)は閉まっていても、医師(管理者)はナースコールや監視モニター(管理コンソール)を通じて、患者の容態を確認し、処置を行うことができるのです。

「根本原因(ルート原因)」をプロセスツリーで特定する

結論

何が原因でアラートが鳴ったのか、攻撃の「起点」を特定します。

理由

EDRは、ファイルの実行やプロセスの動きを「家系図(プロセスツリー)」のように記録しているため、どのプログラムが不正な動きを開始したのかを過去にさかのぼって確認できるからです。

根拠

特定のEDRは「資格情報の窃取(Mimikatzなど)」や「不審なネットワーク接続(C2通信)」などの特定の挙動を検知して自動隔離を行います。管理者は画面上で「どのコマンドが実行されたか」「どのファイルが作成されたか」を時系列で追うことができます。

調査すべき主な項目

- 認証情報の窃取:

Mimikatzなどのツールが動いていないか。 - 外部への通信: 既知の悪意あるサーバー(C2サーバー)へ接続しようとしていないか。

- 不審なツール:

Cobalt Strikeのような、攻撃者が好むツールが展開されていないか。

被害範囲(横展開)の有無を確認する

結論

ADサーバー以外の端末に、攻撃者の手が伸びていないかを一括調査します。

理由

攻撃者はADサーバーを乗っ取る前に、他のPCやサーバーを経由して「横移動(ラテラルムーブメント)」を行っている可能性が高いからです。

根拠

EDRは組織全体のログを相互に関連付けることが可能です。管理者のPCから「同じ悪意あるファイル」や「同じ通信先」が他のPCにも存在しないかを横断的に検索し、汚染がどこまで広がっているかを一瞬で可視化できます。

生成AIを活用して状況を素早く把握する

結論

複雑なログを読み解くために、生成AIによる要約機能を活用します。

理由

セキュリティの専門知識がなくても、何が起きたのかを平易な言葉で理解できるため、判断のスピードが上がるからです。

根拠

例えば WithSecure Elements EDR に搭載されている生成AI「Luminen(ルミネ)」は、発生したイベントを日本語で要約し、何が起きたかの概要を提示してくれます。管理者はこの情報を元に、周囲への説明や次の一手の判断を行うことができます

業務再開の「ゴーサイン」はいつ出す?ADサーバー隔離解除前の5つの安全確認ポイント

ADサーバーをネットワークから切り離す「隔離」は、会社を守るための緊急手術のようなものです。手術が終わった直後にすぐ全力疾走(業務再開)させるのは、再発のリスクを伴います。

ハッカーは一度侵入すると、たとえ主要なウイルスが駆除されても、後からこっそり戻ってこられるような仕掛けをいくつも施します。

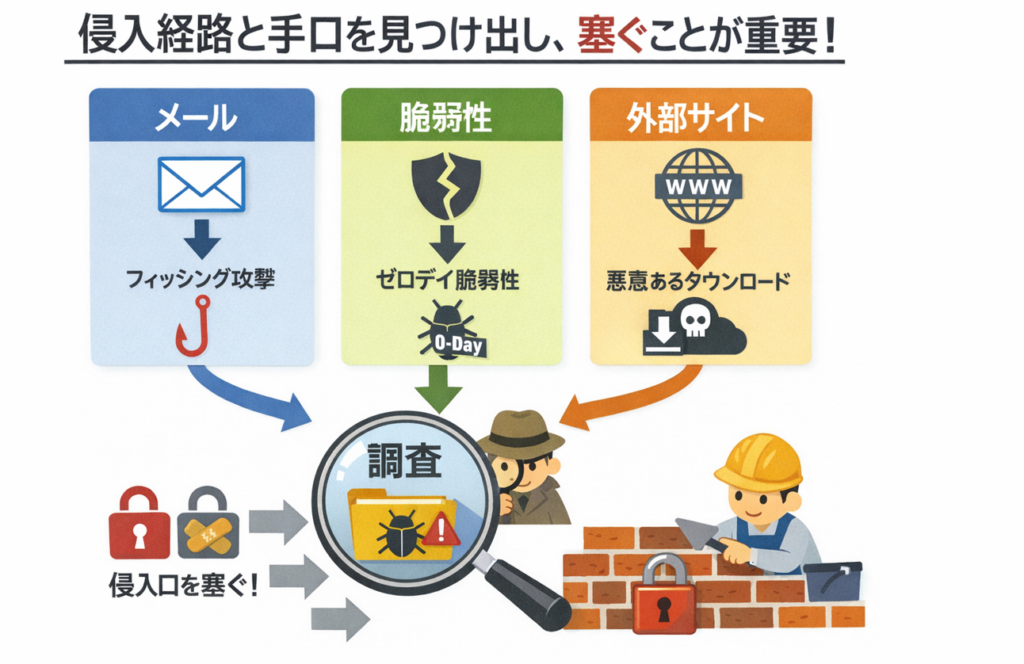

侵入の「根本原因」が完全に特定されているか

結論

どこから、どうやって入られたのかという「穴」を見つけ、塞ぐ必要があります。

理由

原因が不明なまま接続を再開すると、同じ経路から再び攻撃を受けるからです。EDRのログを遡り、プロセスの「家系図」を確認して、最初の感染源(メールの添付ファイルや脆弱性を突いた攻撃など)を特定しなければなりません。

根拠

EDRは「いつ」「どの端末で」「何が起きたか」を可視化する機能を持っています。特に生成AIを活用した要約機能(Luminenなど)を使うことで、専門家でなくても攻撃の概要を素早く把握できます.

「横展開」された他の汚染端末はないか

結論

ADサーバー以外のPCやサーバーが「踏み台」として汚染されていないか、組織全体をスキャンする必要があります。

理由

攻撃者はADサーバーにたどり着くまでに、他の端末を経由して「横移動(ラテラルムーブメント)」を行っているのが一般的だからです。1台でも汚染された端末が残っていれば、隔離解除後にそこから再びADサーバーが狙われます。

具体例

これは「泥棒が家の中に仲間を隠していないか、全室を点検する」作業に似ています。金庫室(ADサーバー)の鍵を直しても、屋根裏やクローゼットに仲間が潜んでいれば意味がありません。

設定変更や「裏口」がすべて元に戻されているか

結論

OSの設定変更や、不正に作成された管理者アカウント、タスクスケジュールが削除されているか確認してください。

理由

攻撃者は「永続性」を維持するために、ファイアウォールのルールを緩めたり、15分ごとに不正なプログラムを実行するスケジュールを登録したりします。

根拠

WithSecure Elements EDRなどの製品には、攻撃によって変更された箇所を強制的に復旧させる「ロールバック機能」が備わっており、こうした微細な変更も元に戻すことが可能です。

盗まれた「認証情報」をすべてリセットしたか

結論

管理者アカウントを含む、すべての重要パスワードの変更が必要です。

理由

攻撃者はADサーバーに侵入した際、メモリからパスワードのハッシュ値を盗み出します(Mimikatzなどの手法)。パスワードを変えない限り、隔離を解除した瞬間に盗んだ合鍵で正門からログインされてしまいます。

専門家(SOC/MSS)による「お墨付き」を得たか

結論

技術的な確信を得るために、セキュリティの専門家による最終分析結果を待つべきです。

理由

高度な攻撃(Cobalt Strikeなど)は、メモリ内にのみ存在し、ディスクに痕跡を残さない「ステルス性」を持っています。これらを見抜くには、SOC(セキュリティオペレーションセンター)のアナリストによる専門的な調査が不可欠です。

まとめ

- 「侵入は防げない」という前提に立つ: 攻撃者は正規ツールを使って「善良な市民」に紛れて行動するため、従来のウイルス対策(EPP)だけでは限界があります。

- EDR(エンドポイント検知・対応)の導入: 侵入後の「怪しい挙動(ビーコン通信や権限昇格の試み)」を検知・隔離できる仕組みを構築してください。

- MITRE ATT&CKを活用した評価: 攻撃者の戦術を体系化したフレームワーク「MITRE ATT&CK」を参考に、自社の検知・防御能力に「穴」がないかを検証してください。

- ADサーバーへのEDR導入を最優先する: 全端末への導入が予算的に難しい場合でも、まずは「本丸」であるADサーバーから優先して守りを固めてください。

- 自動隔離ポリシーの確認: 導入しているEDRで「自動隔離」が設定されているか、どのレベルの脅威で発動するかを専門家に確認してください。

- 運用代行(MSS)の活用: 自動隔離が起きた際、その後の「復旧」や「詳細分析」を24時間体制で代行してくれるサービスの利用も有効です。

- 復旧訓練を行う: ADが止まった際に、誰がどこでEDRのログを確認し、誰が復旧の指示を出すのか、シナリオをあらかじめ決めておきましょう。

- 専門家のバックアップを用意: 自社に24時間体制の専門家がいない場合は、MDR(運用監視代行)サービスを契約し、有事の際の調査と復旧支援を依頼できるようにしておいてください。

- オフラインでの業務手段を想定: 万が一ADが止まっても、最低限の連絡が取れるよう、社内ネットワークに依存しない連絡手段(スマホやクラウドチャットなど)を確保しておきましょう。

- ダッシュボードの確認: EDR管理画面で、隔離されたサーバーの「検知スコア」と「検知理由」を真っ先に確認する。

- AI要約の活用: 生成AI機能がある場合は、インシデントの概要を日本語で把握する。

- 横展開の検索: 他のPCに攻撃が飛び火していないか、一括検索を実行する。

- 専門家への相談: ログの解読が困難な場合は、MDR(監視代行サービス)などの専門家に、管理画面のログを見せながら詳細分析を依頼する。

コメント